LG网络欢迎你

时间:10:00-24:00

1.引言

本文档规范了公司外网服务器的系统安全检查注意事项和基本操作。

外网服务器主要部署在各个运营商的IDC机房,使用公网IP,安全要求较高,需要有针对性的进行检查。

本文所界定的外网服务器包含但不单一指网民中心,管理中心服务器。OS是Windows Server操作系统,安装IIS和SQL数据库服务器。

《管理中心5.4Check_List(日常检查-修改)》

《经典安全设置》

2.检查类别

检查类别主要分为远程方式,帐号,服务,日志,病毒,系统补丁,共享,其它端口

2.1详细类别

2.1.1远程方式

主要检查远程方式,如使用的是远程桌面,则注意:

a.远程桌面的端口是否更改,不能使用3389默认端口,应使用高端端口;

更改方式:

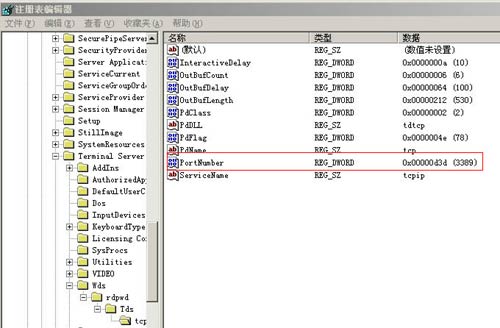

开始--运行--regedit

依次展开 HKEY_LOCAL_MACHINE/SYSTEM/CURRENTCONTROLSET/CONTROL/

TERMINAL SERVER/WDS/RDPWD/TDS/TCP

右边键值中 PortNumber 改为你想用的端口号.注意使用十进制(例 10000 )

HKEY_LOCAL_MACHINE/SYSTEM/CURRENTCONTROLSET/CONTROL/TERMINAL SERVER/WINSTATIONS/RDP-TCP/

右边键值中 PortNumber 改为你想用的端口号.注意使用十进制(例 10000 )

b.检查可以进行远程登陆的帐号,尽可能保持一个帐号即可,并注意帐号的密码强度。

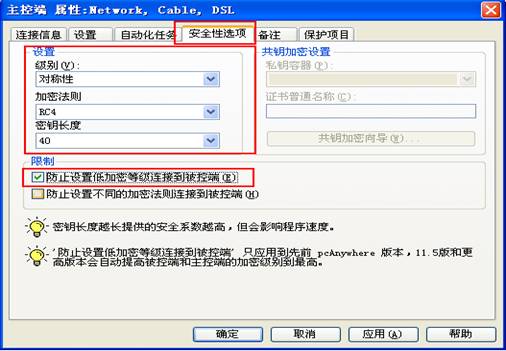

如果是使用PCAnywhere,请注意被控端的安全等级和加密强度。

被控端属性-安全性选项-“设置”,“限制”

如果使用其它远程工具,主要注意三点:传输是否加密,帐号密码强度和相应端口。

a、禁用Guest账号

在计算机管理的用户里面把Guest账号禁用。为了保险起见,最好给Guest加一个复杂的密码。你可以打开记事本,在里面输入一串包含特殊字符、数字、字母的长字符串,然后把它作为Guest用户的密码拷进去。

b、限制不必要的用户

去掉所有的Duplicate User用户、测试用户、共享用户等等。用户组策略设置相应权限,并且经常检查系统的用户,删除已经不再使用的用户。这些用户很多时候都是黑客们入侵系统的突破口。

c、把系统Administrator账号改名

大家都知道,Windows 2003 的Administrator用户是不能被停用的,这意味着别人可以一遍又一遍地尝试这个用户的密码。尽量把它伪装成普通用户,比如改成Guesycludx。

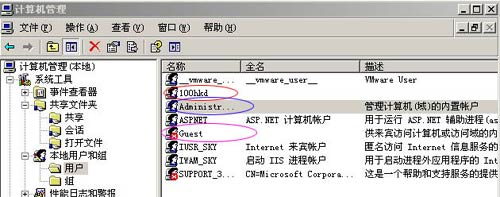

d、创建一个陷阱用户

什么是陷阱用户?即创建一个名为“Administrator”的本地用户,把它的权限设置成最低,什么事也干不了的那种,并且加上一个超过10位的超级复杂密码。这样可以让那些 Hacker们忙上一段时间,借此发现它们的入侵企图。 如下图Administrator 已经不是管理员,是陷阱用户。

e、把共享文件的权限从Everyone组改成授权用户

任何时候都不要把共享文件的用户设置成“Everyone”组,包括打印共享,默认的属性就是“Everyone”组的,一定不要忘了改。

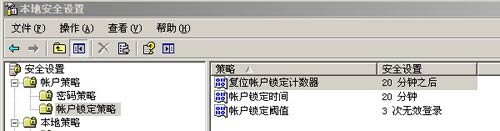

f、开启用户策略

使用用户策略,分别设置复位用户锁定计数器时间为20分钟,用户锁定时间为20分钟,用户锁定阈值为3次。 (该项为可选)

g、不让系统显示上次登录的用户名

默认情况下,登录对话框中会显示上次登录的用户名。这使得别人可以很容易地得到系统的一些用户名,进而做密码猜测。修改注册表可以不让对话框里显示上次登录的用户名。方法为:打开注册表编辑器并找到注册表“HKLM\Software\Microsoft\Windows T\CurrentVersion

\Winlogon\Dont-DisplayLastUserName”,把REG_SZ的键值改成1。

2.1.3服务

禁用不需要的服务

开始-运行-services.msc

TCP/IPNetBIOS Helper提供 TCP/IP 服务上的 NetBIOS 和网络上客户端的 NetBIOS 名称解析的支持而使用户能够共享文件、打印和登录到网络

Server支持此计算机通过网络的文件、打印、和命名管道共享

Computer Browser 维护网络上计算机的最新列表以及提供这个列表

Task scheduler 允许程序在指定时间运行

Messenger 传输客户端和服务器之间的 NET SEND 和 警报器服务消息

Distributed File System: 局域网管理共享文件,不需要可禁用

Distributed linktracking client:用于局域网更新连接信息,不需要可禁用

Error reporting service:禁止发送错误报告

Microsoft Serch:提供快速的单词搜索,不需要可禁用

NTLMSecuritysupportprovide:telnet服务和Microsoft Serch用的,不需要可禁用

PrintSpooler:如果没有打印机可禁用

Remote Registry:禁止远程修改注册表

Remote Desktop Help Session Manager:禁止远程协助

Workstation 关闭的话远程NET命令列不出用户组

其它服务的日常检查请依据管理中心的Check_List检查日常的服务是否正常运行

日志包括两大类:系统日志,软件或者应用程序日志

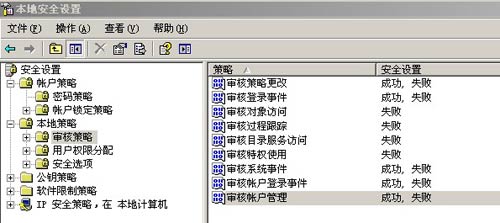

默认系统日志的记录比较简单,需要使用组策略进行相应的更改,如下

开始菜单—>管理工具—>本地安全策略

A、本地策略——>审核策略

审核策略更改 成功 失败

审核登录事件 成功 失败

审核对象访问失败

审核过程跟踪 无审核

审核目录服务访问失败

审核特权使用 失败

审核系统事件 成功 失败

审核账户登录事件 成功 失败

审核账户管理 成功 失败

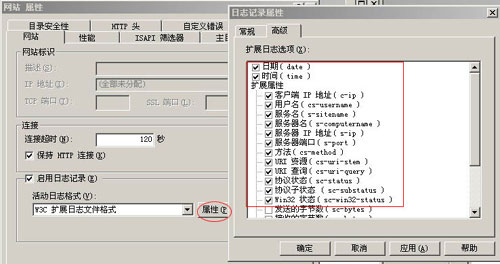

B. IIS默认日志的更改

建议使用W3C扩充日志文件格式,每天记录客户IP地址,用户名,服务器端口,方法,URI字根,HTTP状态,用户代理,而且每天均要审查日志。(最好不要使用缺省的目录,建议更换一个记日志的路径,同时设置日志的访问权限,只允许管理员和system为Full Control)。

其它应用程序请参看相应的日志文件。

2.1.5查杀毒软件

查杀毒软件的检查包括:软件是否正常运行,病毒定义库,日志情况。可以制定计划在不影响业务的情况下进行扫描和更新,并注意扫描的方式是交互还是自动处理。

2.1.6系统补丁

使用系统自带的补丁更新程序或者其它第三方软件更新系统补丁,补丁可以定期进行下载更新。

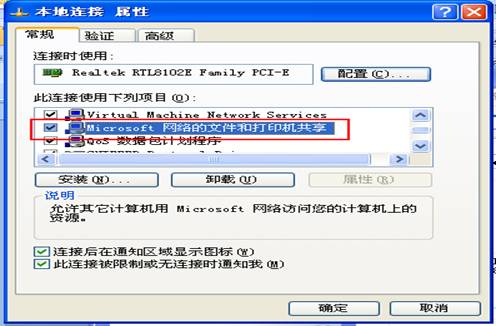

2.1.7 共享

对于公网服务器,可以删除默认共享或者其它共享。

方式主要是通过禁止服务,卸载协议,使用批处理等进行。

net share c$ /del

net share d$ /del

net share e$ /del

net share f$ /del

…… //如有其它盘符,请依据添加

net share ipc$ /del

net share admin$ /del

2.1.8其它端口

在检查时可以使用netstat –nab |more 显示端口状态,检查是否有异常的端口或者服务。

3.系统维护

系统维护主要是指对帐号密码的更改和磁盘状态的检查。

系统管理员帐号密码建议为8位以上,并包含字母,数字和符号,除了密码保持一定的强健度外,还需要定期进行更改。原则上密码更改建议为每3个月一次。如果发现服务器频繁被非法嗅探和尝试登陆,建议视情况进行更改。

密码的更改后需要通知相关人员。出于安全的考虑,帐号密码信息和服务器的IP地址信息不能够出现在同一页面。

磁盘维护包括磁盘状态,容量情况。磁盘应该定期做磁盘扫描,视服务器存储与读写的情况考虑,应在6个月左右对磁盘进行扫描。可在系统不繁忙的时候使用系统自带的扫描工具或者是HDTunePro.exe进行扫描。

4.日常检查

4.1日常检查概念

日常检查主要是针对服务器进行的常规检查。常规检查除了对系统安全性能做检查外还应该包括应用系统的检查。

4.2日常检查项目

日常检查项目应该包括上述2.1的详细类别。

日常检查应为专人检查,并如实进行记录,便于追溯。

时间:10:00-24:00